Wireshark เป็นตัวแทนของตัววิเคราะห์โปรโตคอลที่ใช้มากที่สุดในโลก เมื่อใช้มัน คุณจะสามารถตรวจสอบทุกอย่างที่เกิดขึ้นภายในเครือข่ายของคุณ แก้ไขปัญหาต่าง ๆ วิเคราะห์และกรองทราฟฟิกเครือข่ายของคุณโดยใช้เครื่องมือต่าง ๆ เป็นต้น

หากคุณต้องการเรียนรู้เพิ่มเติมเกี่ยวกับ Wireshark และวิธีกรองตามพอร์ต อย่าลืมอ่านต่อไป

การกรองพอร์ตคืออะไรกันแน่?

การกรองพอร์ตแสดงถึงวิธีการกรองแพ็กเก็ต (ข้อความจากโปรโตคอลเครือข่ายต่างๆ) ตามหมายเลขพอร์ต หมายเลขพอร์ตเหล่านี้ใช้สำหรับโปรโตคอล TCP และ UDP ซึ่งเป็นโปรโตคอลที่รู้จักกันดีที่สุดสำหรับการส่งข้อมูล การกรองพอร์ตแสดงถึงรูปแบบการป้องกันสำหรับคอมพิวเตอร์ของคุณ เนื่องจากโดยการกรองพอร์ต คุณสามารถเลือกอนุญาตหรือบล็อกพอร์ตบางพอร์ตเพื่อป้องกันการทำงานที่แตกต่างกันภายในเครือข่าย

มีระบบพอร์ตที่มั่นคงซึ่งใช้สำหรับบริการอินเทอร์เน็ตต่างๆ เช่น การถ่ายโอนไฟล์ อีเมล ฯลฯ จริงๆ แล้วมีพอร์ตต่างๆ มากกว่า 65,000 พอร์ต มีอยู่ในโหมด "อนุญาต" หรือ "ปิด" แอปพลิเคชั่นบนอินเทอร์เน็ตบางตัวสามารถเปิดพอร์ตเหล่านี้ได้ ซึ่งทำให้คอมพิวเตอร์ของคุณเสี่ยงต่อแฮกเกอร์และไวรัสมากขึ้น

เมื่อใช้ Wireshark คุณสามารถกรองแพ็กเก็ตต่างๆ ตามหมายเลขพอร์ตได้ ทำไมคุณถึงต้องการทำเช่นนี้? เพราะด้วยวิธีนี้ คุณสามารถกรองแพ็กเก็ตทั้งหมดที่คุณไม่ต้องการในคอมพิวเตอร์ของคุณด้วยเหตุผลที่แตกต่างกัน

พอร์ตสำคัญคืออะไร?

มีพอร์ต 65,535 พอร์ต สามารถแบ่งออกเป็นสามประเภทที่แตกต่างกัน: พอร์ตจาก 0 – 1023 เป็นพอร์ตที่รู้จักกันดีและถูกกำหนดให้กับบริการและโปรโตคอลทั่วไป จากนั้นจาก 1024 ถึง 49151 จะเป็นพอร์ตที่ลงทะเบียน - ICANN กำหนดให้กับบริการเฉพาะ และพอร์ตสาธารณะคือพอร์ตตั้งแต่ 49152-65535 ใช้บริการใดก็ได้ พอร์ตต่างๆ ใช้สำหรับโปรโตคอลที่ต่างกัน

หากคุณต้องการเรียนรู้เกี่ยวกับสิ่งที่พบบ่อยที่สุด โปรดดูรายการต่อไปนี้:

| หมายเลขพอร์ต | ชื่อบริการ | มาตรการ |

| 20, 21 | โปรโตคอลการถ่ายโอนไฟล์ – FTP | TCP |

| 22 | เชลล์ที่ปลอดภัย – SSH | TCP และ UDP |

| 23 | Telnet | TCP |

| 25 | Simple Mail Transfer Protocol | TCP |

| 53 | ระบบชื่อโดเมน – DNS | TCP และ UDP |

| 67/68 | โปรโตคอลการกำหนดค่าโฮสต์แบบไดนามิก – DHCP | UDP |

| 80 | HyperText Transfer Protocol – HTTP | TCP |

| 110 | โปรโตคอลที่ทำการไปรษณีย์ – POP3 | TCP |

| 123 | โปรโตคอลเวลาเครือข่าย – NTP | UDP |

| 143 | โปรโตคอลการเข้าถึงข้อความอินเทอร์เน็ต (IMAP4) | TCP และ UDP |

| 161/162 | โปรโตคอลการจัดการเครือข่ายอย่างง่าย –SNMP | TCP และ UDP |

| 443 | HTTP พร้อม Secure Sockets Layer – HTTPS (HTTP ผ่าน SSL/TLS) | TCP |

บทวิเคราะห์ใน Wireshark

กระบวนการวิเคราะห์ใน Wireshark แสดงถึงการตรวจสอบโปรโตคอลและข้อมูลต่างๆ ภายในเครือข่าย

ก่อนที่เราจะเริ่มต้นกระบวนการวิเคราะห์ ตรวจสอบให้แน่ใจว่าคุณทราบประเภทของการรับส่งข้อมูลที่คุณต้องการวิเคราะห์ และอุปกรณ์ประเภทต่างๆ ที่ปล่อยปริมาณการรับส่งข้อมูล:

- คุณมีโหมดสำส่อนรองรับหรือไม่? หากคุณทำเช่นนั้น จะทำให้อุปกรณ์ของคุณรวบรวมแพ็กเก็ตที่ไม่ได้มีไว้สำหรับอุปกรณ์ของคุณตั้งแต่แรกเริ่ม

- คุณมีอุปกรณ์อะไรบ้างในเครือข่ายของคุณ? สิ่งสำคัญคือต้องจำไว้ว่าอุปกรณ์ประเภทต่างๆ จะส่งแพ็กเก็ตที่แตกต่างกัน

- คุณต้องการวิเคราะห์การเข้าชมประเภทใด ประเภทของการรับส่งข้อมูลจะขึ้นอยู่กับอุปกรณ์ภายในเครือข่ายของคุณ

การรู้วิธีใช้ตัวกรองต่างๆ มีความสำคัญอย่างยิ่งในการจับภาพแพ็กเก็ตที่ต้องการ ตัวกรองเหล่านี้ถูกใช้ก่อนกระบวนการดักจับแพ็กเก็ต พวกเขาทำงานอย่างไร ด้วยการตั้งค่าตัวกรองเฉพาะ คุณจะลบการเข้าชมที่ไม่ตรงตามเกณฑ์ที่กำหนดออกทันที

ภายใน Wireshark ไวยากรณ์ที่เรียกว่าไวยากรณ์ Berkley Packet Filter (BPF) ใช้สำหรับสร้างตัวกรองการดักจับที่แตกต่างกัน เนื่องจากนี่เป็นรูปแบบไวยากรณ์ที่ใช้บ่อยที่สุดในการวิเคราะห์แพ็กเก็ต จึงเป็นสิ่งสำคัญที่จะต้องเข้าใจว่ามันทำงานอย่างไร

ไวยากรณ์ Berkley Packet Filter รวบรวมตัวกรองตามนิพจน์การกรองที่แตกต่างกัน นิพจน์เหล่านี้ประกอบด้วยหนึ่งหรือหลาย primitives และ primitives ประกอบด้วยตัวระบุ (ค่าหรือชื่อที่คุณพยายามค้นหาภายในแพ็กเก็ตที่ต่างกัน) ตามด้วยตัวระบุหนึ่งหรือหลายตัว

รอบคัดเลือกสามารถแบ่งออกเป็นสามประเภท:

- ประเภท – ด้วยตัวระบุเหล่านี้ คุณระบุชนิดของสิ่งที่ตัวระบุเป็นตัวแทน ตัวระบุประเภทรวมถึงพอร์ต เน็ต และโฮสต์

- Dir (ทิศทาง) – ตัวระบุเหล่านี้ใช้เพื่อระบุทิศทางการถ่ายโอน ด้วยวิธีนี้ “src” จะทำเครื่องหมายต้นทาง และ “dst” จะทำเครื่องหมายปลายทาง

- Proto (โปรโตคอล) – ด้วยตัวระบุโปรโตคอล คุณสามารถระบุโปรโตคอลเฉพาะที่คุณต้องการจับภาพได้

คุณสามารถใช้ตัวระบุต่างๆ ร่วมกันเพื่อกรองการค้นหาของคุณออก นอกจากนี้ คุณสามารถใช้โอเปอเรเตอร์: ตัวอย่างเช่น คุณสามารถใช้โอเปอเรเตอร์ต่อ (&/และ) โอเปอเรเตอร์ปฏิเสธ (!/not) เป็นต้น

ต่อไปนี้คือตัวอย่างบางส่วนของตัวกรองการจับภาพที่คุณสามารถใช้ได้ใน Wireshark:

| ตัวกรอง | คำอธิบาย |

| โฮสต์ 192.168.1.2 | การรับส่งข้อมูลทั้งหมดที่เกี่ยวข้องกับ 192.168.1.2 |

| พอร์ต TCP 22 | การรับส่งข้อมูลทั้งหมดที่เกี่ยวข้องกับพอร์ต 22 |

| src 192.168.1.2 | การรับส่งข้อมูลทั้งหมดเริ่มต้นจาก 192.168.1.2 |

สามารถสร้างตัวกรองการดักจับในฟิลด์ส่วนหัวของโปรโตคอลได้ ไวยากรณ์มีลักษณะดังนี้: proto[offset:size(optional)]=value ในที่นี้ proto แสดงถึงโปรโตคอลที่คุณต้องการกรอง ออฟเซ็ตแสดงถึงตำแหน่งของค่าในส่วนหัวของแพ็กเก็ต ขนาดแสดงถึงความยาวของข้อมูล และค่าคือข้อมูลที่คุณกำลังมองหา

แสดงตัวกรองใน Wireshark

ต่างจากตัวกรองการจับภาพ ตัวกรองการแสดงผลจะไม่ละทิ้งแพ็กเก็ตใด ๆ พวกเขาเพียงแค่ซ่อนไว้ในขณะที่ดู นี่เป็นตัวเลือกที่ดี เนื่องจากเมื่อคุณทิ้งแพ็กเก็ตแล้ว คุณจะไม่สามารถกู้คืนได้

ตัวกรองการแสดงผลใช้เพื่อตรวจสอบการมีอยู่ของโปรโตคอลบางตัว ตัวอย่างเช่น หากคุณต้องการแสดงแพ็กเก็ตที่มีโปรโตคอลเฉพาะ คุณสามารถพิมพ์ชื่อของโปรโตคอลในแถบเครื่องมือ "ตัวกรองการแสดงผล" ของ Wireshark

ตัวเลือกอื่น

มีตัวเลือกอื่นๆ มากมายที่คุณสามารถใช้เพื่อวิเคราะห์แพ็กเก็ตใน Wireshark ขึ้นอยู่กับความต้องการของคุณ

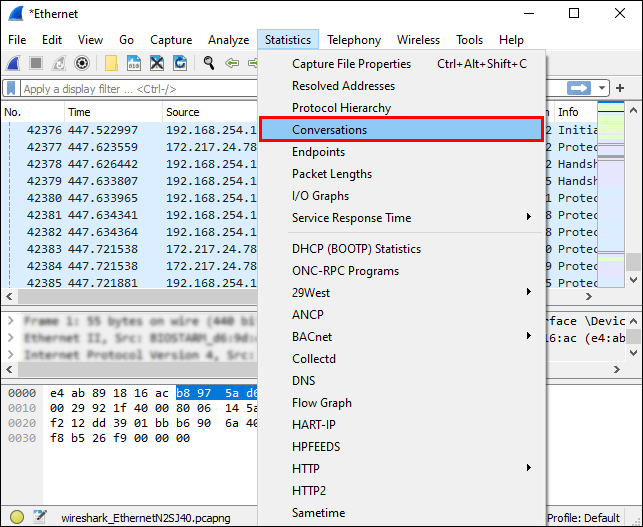

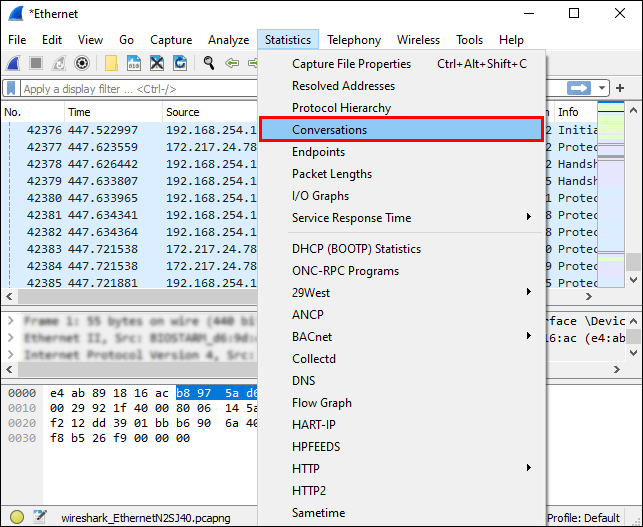

- ใต้หน้าต่าง "สถิติ" ใน Wireshark คุณจะพบเครื่องมือพื้นฐานต่างๆ ที่คุณสามารถใช้วิเคราะห์แพ็กเก็ตได้ ตัวอย่างเช่น คุณสามารถใช้เครื่องมือ "การสนทนา" เพื่อวิเคราะห์การเข้าชมระหว่างที่อยู่ IP ที่แตกต่างกันสองแห่ง

- ใต้หน้าต่าง "ข้อมูลผู้เชี่ยวชาญ" คุณสามารถวิเคราะห์ความผิดปกติหรือพฤติกรรมที่ผิดปกติภายในเครือข่ายของคุณได้

กรองตามพอร์ตใน Wireshark

การกรองตามพอร์ตใน Wireshark ทำได้ง่ายด้วยแถบตัวกรองที่ช่วยให้คุณใช้ตัวกรองการแสดงผลได้

ตัวอย่างเช่น หากคุณต้องการกรองพอร์ต 80 ให้พิมพ์สิ่งนี้ลงในแถบตัวกรอง: “tcp.port == 80” สิ่งที่คุณสามารถทำได้คือพิมพ์ “เท่ากัน” แทนที่จะเป็น “==” เนื่องจาก “eq” หมายถึง “เท่ากับ”

คุณยังสามารถกรองพอร์ตหลายพอร์ตพร้อมกันได้ || ในกรณีนี้มีการใช้สัญญาณ

ตัวอย่างเช่น หากคุณต้องการกรองพอร์ต 80 และ 443 ให้พิมพ์สิ่งนี้ลงในแถบตัวกรอง: “tcp.port == 80 || tcp.port == 443", หรือ "tcp.port eq 80 || tcp.port eq 443.”

คำถามที่พบบ่อยเพิ่มเติม

ฉันจะกรอง Wireshark ตามที่อยู่ IP และพอร์ตได้อย่างไร

มีหลายวิธีที่คุณสามารถกรอง Wireshark ตามที่อยู่ IP:

1. หากคุณสนใจแพ็กเก็ตที่มีที่อยู่ IP เฉพาะ พิมพ์สิ่งนี้ลงในแถบตัวกรอง: “ip.adr == x.x.x.x.”

2. หากคุณสนใจแพ็กเก็ตที่มาจากที่อยู่ IP เฉพาะ ให้พิมพ์สิ่งนี้ลงในแถบตัวกรอง: “ip.src == x.x.x.x.”

3. หากคุณสนใจที่จะส่งแพ็กเก็ตไปยังที่อยู่ IP เฉพาะ ให้พิมพ์สิ่งนี้ลงในแถบตัวกรอง: “ip.dst == x.x.x.x.”

หากคุณต้องการใช้ตัวกรองสองตัว เช่น ที่อยู่ IP และหมายเลขพอร์ต ให้ดูตัวอย่างถัดไป: “ip.adr == 192.168.1.199.&&tcp.port เท่ากับ 443” เนื่องจาก “&&” เป็นตัวแทนของสัญลักษณ์สำหรับ “และ” โดยการเขียนสิ่งนี้ คุณจะสามารถกรองการค้นหาของคุณตามที่อยู่ IP (192.168.1.199) และตามหมายเลขพอร์ต (tcp.port eq 443)

Wireshark ดักจับการรับส่งข้อมูลพอร์ตอย่างไร?

Wireshark จับการรับส่งข้อมูลเครือข่ายทั้งหมดตามที่เกิดขึ้น จะบันทึกการรับส่งข้อมูลพอร์ตทั้งหมดและแสดงหมายเลขพอร์ตทั้งหมดในการเชื่อมต่อเฉพาะ

หากคุณต้องการเริ่มการจับภาพ ให้ทำตามขั้นตอนเหล่านี้:

1. เปิด “Wireshark”

2. แตะ "จับภาพ"

3. เลือก “อินเทอร์เฟซ”

4. แตะ “เริ่ม”

หากคุณต้องการเน้นที่หมายเลขพอร์ตเฉพาะ คุณสามารถใช้แถบตัวกรองได้

เมื่อต้องการหยุดการจับภาพ ให้กด ''Ctrl + E.''

ตัวกรองการจับภาพสำหรับตัวเลือก DHCP คืออะไร?

ตัวเลือก Dynamic Host Configuration Protocol (DHCP) แสดงถึงชนิดของโปรโตคอลการจัดการเครือข่าย ใช้สำหรับกำหนดที่อยู่ IP โดยอัตโนมัติให้กับอุปกรณ์ที่เชื่อมต่อกับเครือข่าย เมื่อใช้ตัวเลือก DHCP คุณไม่จำเป็นต้องกำหนดค่าอุปกรณ์ต่างๆ ด้วยตนเอง

หากคุณต้องการดูเฉพาะแพ็กเก็ต DHCP ใน Wireshark ให้พิมพ์ bootp ในแถบตัวกรอง ทำไมต้องบูท? เนื่องจากเป็นเวอร์ชันเก่าของ DHCP และทั้งคู่ใช้หมายเลขพอร์ตเดียวกัน – 67 & 68

เหตุใดฉันจึงควรใช้ Wireshark

การใช้ Wireshark มีข้อดีหลายประการ ซึ่งได้แก่:

1. ฟรี – คุณสามารถวิเคราะห์ปริมาณการใช้เครือข่ายของคุณได้ฟรี!

2. สามารถใช้สำหรับแพลตฟอร์มต่างๆ – คุณสามารถใช้ Wireshark บน Windows, Linux, Mac, Solaris เป็นต้น

3. มีรายละเอียด – Wireshark นำเสนอการวิเคราะห์เชิงลึกของโปรโตคอลจำนวนมาก

4. นำเสนอข้อมูลสด – ข้อมูลนี้สามารถรวบรวมได้จากแหล่งต่างๆ เช่น Ethernet, Token Ring, FDDI, Bluetooth, USB เป็นต้น

5. มีการใช้กันอย่างแพร่หลาย – Wireshark เป็นตัววิเคราะห์โปรโตคอลเครือข่ายที่ได้รับความนิยมมากที่สุด

Wireshark ไม่กัด!

ตอนนี้คุณได้เรียนรู้เพิ่มเติมเกี่ยวกับ Wireshark ความสามารถ และตัวเลือกการกรองแล้ว หากคุณต้องการแน่ใจว่าคุณสามารถแก้ไขปัญหาและระบุปัญหาเครือข่ายประเภทใดก็ได้ หรือตรวจสอบข้อมูลที่เข้าและออกจากเครือข่ายของคุณ ดังนั้นจึงควรรักษาความปลอดภัย คุณควรลองใช้ Wireshark

คุณเคยใช้ Wireshark หรือไม่? บอกเราเกี่ยวกับเรื่องนี้ในส่วนความคิดเห็นด้านล่าง